Satz von 9 einfache editierbare Symbole wie Film, Monster, Stadt, Verschlüsselung, Petrischale, Proben, der Planet Erde, Brainstorming, Auge, kann für mobile, w verwendet werden Stock-Vektorgrafik - Alamy

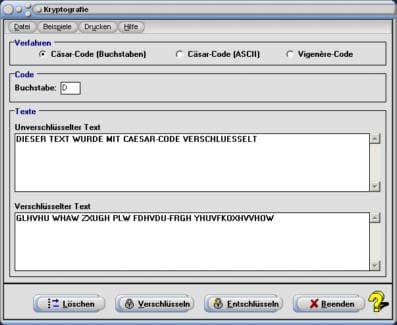

In dieser Arbeit wird erstmals eine lineare Kryptanalyse auf das Verfahren durchgeführt. Aus diesen Erkenntnissen wird eine Anwendung implementiert, die einen automatisierten Known-Plaintext Angriff auf die Verschlüsselung ermöglicht. So lässt sich ...

In dieser Arbeit wird erstmals eine lineare Kryptanalyse auf das Verfahren durchgeführt. Aus diesen Erkenntnissen wird eine Anwendung implementiert, die einen automatisierten Known-Plaintext Angriff auf die Verschlüsselung ermöglicht. So lässt sich ...

In dieser Arbeit wird erstmals eine lineare Kryptanalyse auf das Verfahren durchgeführt. Aus diesen Erkenntnissen wird eine Anwendung implementiert, die einen automatisierten Known-Plaintext Angriff auf die Verschlüsselung ermöglicht. So lässt sich ...

In dieser Arbeit wird erstmals eine lineare Kryptanalyse auf das Verfahren durchgeführt. Aus diesen Erkenntnissen wird eine Anwendung implementiert, die einen automatisierten Known-Plaintext Angriff auf die Verschlüsselung ermöglicht. So lässt sich ...

In dieser Arbeit wird erstmals eine lineare Kryptanalyse auf das Verfahren durchgeführt. Aus diesen Erkenntnissen wird eine Anwendung implementiert, die einen automatisierten Known-Plaintext Angriff auf die Verschlüsselung ermöglicht. So lässt sich ...

.jpg)